Dnes se společně podíváme na zajímavé možnosti síťování objektu u užitím potenciálu platformy Mikrotik.

Mějme imaginárně nastavenou následující síť:

Na vstupu je ADSL router, na kterém běží DHCP server. Router jedním portem vede do switche, druhým portem je veden samostatný kábl do serveru, na kterém je NAT a také DHCP. Server si tvoří svoji samostatnou podsíť pro několik desítek počítačů.

Ze switche jsou vedené chordy do zásuvek nacházejících se v jednotlivých místnostech pro zaměstnance. Poté jsou vedené samostatné kábly přes PoE do UniFi WiFin po budově.

Jak vidíme, jediné zabezpečení v síti je heslo k WiFi (Zprostředkované UniFi). Možnosti managementu jsou minimální, jednoduchost nabourání vysoká. Kdokoliv s přístupem na WiFi má přístup na server. Vzhledem k tomu, že na WiFi přistupuje cca 50 – 100 lidí denně, snadno ADSL routeru přetéká paměť. Pokud byť jen jeden jediný člověk začne uploadovat na ADSL, ucpe se celé konektivita pro všechny.

Nyní Vám ukáži řešení na oblíbené platformě MikroTik, která je v tomto případě lékem na tvorbu stabilní a bezpečné síťě.

MikroTik umístíme hned za ADSL router, poběží nám na něm několik služeb a vložíme na něj několik nastavení. Jmenovitě:

- PPPoE klienta pro xDSL

- VLAN ID tagging pro UniFi AP 2,4GHz WiFi

- Hotspot pro přístupy

- Firewall jako základ zabezpečení

- DHCP server pro management více subnetů

- Management MAC adres

Nastavení celé sítě je opravdu jednoduché. Paradoxně nejkomplikovanější krok je domluvit se s designově hezkým, ale kompletně tupým rozhraním i prostředím UniFi managementu ke zprovoznění WiFin u kterého platí filozofie firmy Ubiquiti: „Jednou nastav a už na to nikdy nešahej“.

Ze všeho nejdříve nastavíme ADSL router do bridge a řekneme mu aby vše poslušně překopnul na náš MikroTik. Na MikroTiku si nastavíme PPPoE-Client funkci.

/interface pppoe-client

add add-default-route=yes comment="DSL Privod" disabled=no interface=ether1 \

name=ADSL-pppoe-out1 password=o2 use-peer-dns=yes user=o2Budeme pokračovat nastavením WiFin po budově.

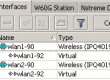

V UniFi managementu vytvoříme Dva SSID broadcasty. SSID1-soukrome a SSID2-verejne. SSID2 si označíme VLAN taggem číslo 88, SSID1-soukrome necháme tak, jak leží a běží.

V Mikrotiku si dáme na ethernetový port VLANu a dáme ji ID číslo 88 a zakážeme discovery na vlaně

/interface vlan

add comment=SSID2-verejne interface=ether2 mtu=1520 name=vlan88-guest vlan-id=88

/ip neighbor discovery

set vlan88-guest comment=Verejne discover=noJak vidíme, použili jsme jen dva porty MikroTiku.

Ether1 jako ADSL přívod a potom Ether2 pro patchnutí public WiFi na VLAN a private WiFi v UniFi.

Nastavíme DHCP server, pool pro soukromou síť a venkovní veřejnou síť.

/ip dhcp-server

add disabled=no interface=ether2 lease-time=20h10m name=Verejny

/ip pool

add name=soukromy-dhcp ranges=192.168.2.10-192.168.3.150

add name=verejny-dhcp ranges=192.168.1.101-192.168.1.150

/ip dhcp-server

add address-pool=verejny-dhcp disabled=no interface=vlan88-guest lease-time=\

20h10m name=VerejnyA nezapomene na adresní rozsahy. Protože na veřejnou WiFi bude přistupovat víc lidí (kolem 100 lidí denně), nastavil jsem Pro přidělování masku /23, abychom měl víc dostupných adres.

/ip address

add address=192.168.2.1/23 comment="Verejny adresy (500 adres)" interface=\

vlan88-guest network=192.168.2.0

add address=10.0.0.2/24 comment="PrivodniKonektivita z ADSL" interface=ether1 \

network=10.0.0.0

add address=192.168.1.1/24 comment="soukromy adresy" interface=ether2 network=\

192.168.1.0Nastavíme funkci hotspotu na VLAN a na firewall nastavíme odkdy do kdy bude hotspot dostupný pro veřejný sektor. Nastavení je prostě odklikání setupu a je to podrobně popsáno v manuálu

V našem případě je žádoucí, aby hotspot byl dostupný v určité časy (o přestávkách). Proto pro hotspot nastavíme přístupová pravidla na firewallu.

/ip firewall filter

add chain=unused-hs-chain comment="Pristupova pravidla na hotspot" \

disabled=yes

# inactive time

add action=drop chain=forward comment="07:50 - 08:35" src-address=\

192.168.2.0/23 time=7h50m-8h35m,sun,mon,tue,wed,thu,fri,sat

# inactive time

add action=drop chain=forward comment=08:40-09:25 src-address=192.168.2.0/23 \

time=8h40m-9h25m,sun,mon,tue,wed,thu,fri,sat

# inactive time

add action=drop chain=forward comment="09:45 - 10:30" src-address=\

192.168.2.0/23 time=9h45m-10h30m,sun,mon,tue,wed,thu,fri,sat

# inactive time

add action=drop chain=forward comment="10:35 - 11:20" src-address=\

192.168.2.0/23 time=10h35m-11h20m,sun,mon,tue,wed,thu,fri,sat

add action=drop chain=forward comment="11:30 - 12:15" src-address=\

192.168.2.0/23 time=11h30m-12h15m,sun,mon,tue,wed,thu,fri,sat

# inactive time

add action=drop chain=forward comment=12:25-13:10 src-address=192.168.2.0/23 \

time=12h25m-13h10m,sun,mon,tue,wed,thu,fri,sat

# inactive time

add action=drop chain=forward comment=13.15-14:00 src-address=192.168.2.0/23 \

time=13h15m-14h,sun,mon,tue,wed,thu,fri,sat

Stejně tak když jsme u toho firewallu, tak si zabezpečíme pár pravidly náš veřejný hotspot.

add chain=input dst-port=53 in-interface=vlan88-guest protocol=tcp

add chain=input dst-port=53 in-interface=vlan88-guest protocol=udp

add chain=input dst-port=67 in-interface=vlan88-guest protocol=udp

add chain=input dst-port=68 in-interface=vlan88-guest protocol=udp

add action=drop chain=input in-interface=vlan88-guest

add chain=forward in-interface=vlan88-guestA hlavně na pravidle pro oddělení dvou subnetů nastavíme, aby se případný útok zalogoval:

add action=drop chain=forward dst-address=192.168.0.0/16 in-interface=\

vlan88-guest log=yes log-prefix=VerejnyRozsahUtociV sekci DHCP server užitím poolu static-only umožníme přidělení adresy jen stroji, ke kterému svážeme MAC a IP adresu v DHCP leases. Toto je vhodné opatření. Představme si, že se někdo napíchne do zásuvky pro zaměstnance. V takovém případě pokud se někdo dostane neprávem do soukromého rozsahu, stále není zaručeno, že dostane přístupy kam chce a k čemu chce.

Pokud chcete být opravdový puritáni, můžete nastavit v queues pravidla pro omezení datového toku pro uživatele na veřejném hotspotu a nastavit jim nižší prioritu, aby nevytížili nebo neomezovali uživatele v soukromém subnetu.

Celý autorův export rsc souboru pro konfiguraci MikroTiku si můžete stáhnout pod tímto odkazem: PracovniMikrotik